Ciberseguridad & TI Gestionada

Las Pymes contratan estos servicios por la carencia de personal calificado y la reducción de costos fijos de internalizar areas de TI y Ciberseguridad.

La seguridad ya no pasa sólo por firewalls y antivirus para defenderse de amenazas externas. Incluso éstos han evolucionado a NGF y End-Point protections para dar respuesta a las nuevas amenazas. Las mafias y los ataques globales no tienen frontera ni freno a la hora de elegir objetivo.

De la misma manera, las amenazas internas nunca han tenido acceso a mayor cantidad de información conforme los sistemas informáticos aumentaban su complejidad y su superficie de exposición.

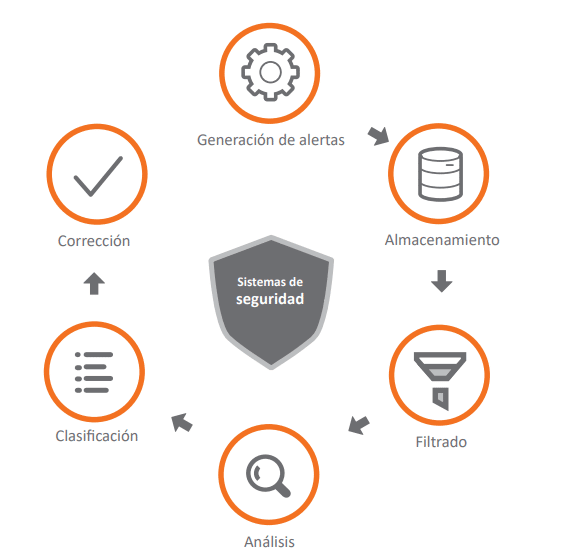

Nuestro Proceso

Inicio

Definición de scope de análisis en conjunto con el cliente

Recopilación de Información

– Dominios de red

– OSINT (Fuentes Abiertas)

-Técnicas de footprinting

Análisis de vulnerabilidades

– Técnicas de escaneos

– Control de Encabezados

– OWASP

Post Explotación

– Instalación de backdoor

– Registro de logs

Explotación

– Explotación de vulnerabilidades

– Escalamiento de privilegios

– Técnica de persistencia

Elaboración de Informes

– Informe Técnico

– Informe Ejecutivo

Beneficios del servicio:

- Responder a las necesidades de su empresa en gestión de la seguridad de la información.

- Proteger la información y todos los activos que dependan de un soporte TIC en la organización.

- Externaliza los servicios de seguridad informática. Consigue un ahorro de costes en personal técnico especializado disponible 24h.

Entregables

Los entregables asociados con la implementación de un sistema de análisis de comportamiento de usuarios (UEBA) pueden variar según la solución específica y las necesidades de la organización, pero aquí hay algunos ejemplos comunes:

-

Configuración del sistema UEBA: Implementación y configuración de la solución UBA, que puede incluir la instalación de software, la configuración de servidores de análisis y la integración con sistemas existentes.

-

Recopilación de datos: Configuración de mecanismos para recopilar datos sobre las actividades de los usuarios, como registros de eventos, datos de acceso, comportamiento en línea, etc.

-

Modelado de comportamiento: Desarrollo y entrenamiento de modelos de comportamiento basados en algoritmos y técnicas de aprendizaje automático para identificar patrones de comportamiento normal y anormal.

Estos entregables son esenciales para una implementación exitosa del análisis de comportamiento de usuarios y ayudan a garantizar la detección y respuesta efectiva a posibles amenazas cibernéticas en la organización.